Вакцина для атома: кибербезопасность АЭС

АЭС Дампьер-ан-Бурли, Франция

Вход

Авторизуйтесь, если вы уже зарегистрированы

(Голосов: 3, Рейтинг: 5) |

(3 голоса) |

Научный сотрудник Центра энергетики и безопасности, аспирант ИМЭМО РАН

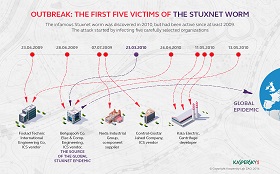

После появления в начале 2010-х гг. информации о нетривиальных возможностях компьютерных вирусов по воздействию на объекты критической инфраструктуры на примере «деятельности» червя Stuxnet, осознание опасности киберугроз перешагнуло из голливудских блокбастеров в реальный мир и появилось не только у узкой группы специалистов, но и у широких кругов международной общественности. За прошедшие с момента инцидента пять лет мировое сообщество, впрочем, так и не нашло однозначного понимания, как это вновь обретенное осознание применить для противодействия такой опасности.

После появления в начале 2010-х гг. информации о нетривиальных возможностях компьютерных вирусов по воздействию на объекты критической инфраструктуры на примере «деятельности» червя Stuxnet, осознание опасности киберугроз перешагнуло из голливудских блокбастеров в реальный мир и появилось не только у узкой группы специалистов, но и у широких кругов международной общественности. За прошедшие с момента инцидента пять лет мировое сообщество, впрочем, так и не нашло однозначного понимания, как это вновь обретенное осознание применить для противодействия такой опасности.

В октябре 2015 г. из печати вышел доклад Королевского института международных отношений Chatham House «Кибербезопасность на объектах гражданской атомной инфраструктуры: понимание рисков», посвящённый оценке круга возможных уязвимостей и изучению методов укрепления безопасности в данной области. Доклад содержит интересные наблюдения, сконцентрированные вокруг тезиса, что с быстрым развитием информационных технологий и автоматизации технологических процессов на всех уровнях развитие процедур и культуры кибербезопасности значительно отстает, особенно в исторически более закрытой атомной отрасли, что не может не создавать новых рисков и угроз.

Прививка кибербезопаcности для АЭС

С быстрым развитием информационных технологий и автоматизации технологических процессов на всех уровнях развитие процедур и культуры кибербезопасности значительно отстает, особенно в исторически более закрытой атомной отрасли.

Один из выводов доклада — тезис, что современная атомная отрасль страдает от «типовых» решений. Так, если сначала внедрение автоматизированных процессов на предприятиях атомной сферы было если не уникальным, то как минимум чем-то отличным от аналогичных предложений конкурентов, то с течением времени стали появляться типовые системы управления технологическими процессами. Широкое распространение нескольких типовых решений облегчило протоколы проникновения вредоносных программ в такие системы. При этом, если развитые страны или страны с полным набором компетенций в атомной отрасли еще могут самостоятельно разрабатывать и внедрять уникальные передовые информационные системы, то страны развивающиеся, импортирующие энергетические ядерные технологии «под ключ», практически привязаны к тем системам управления технологическими процессами, которые поставляются вместе с оборудованием, и за счет этого более уязвимы. Например, Stuxnet, вписывая себя на любые доступные устройства, целенаправленно искал компьютеры, на которых установлена АСУ ТП [1] SCADA [2], производства Siemens, используемая в системах мониторинга и управления промышленными, инфраструктурными и сервисными процессами на нефтепроводах, электростанциях, крупных системах связи, аэропортах, судах и даже на военных объектах по всему миру. По мнению специалистов «Лаборатории Касперского», авторы Stuxnet обладали глубокими знаниями SCADA-технологии [3]. Например, в рамках выяснения последствий воздействия Stuxnet Siemens заявляли, что компания не поставляла программное обеспечение в Иран, хотя и не отрицает его присутствие в Бушере. Факт наличия в Иране нелицензионных систем SCADA доказывается фотографией одного из мировых информационных агентств, запечатлевшей сообщение о просроченной лицензии на одном из мониторов АЭС в Бушере.

Understanding the Risks

Доклад Chatham House

Отдельный достаточно интересный вопрос, оспариваемый в рамках доклада Chatham House, — тезис о «замкнутости» критически важных систем управления объектом, «отрезанности» их от внешних сетей, одновременно расслабляет персонал, при этом не гарантирует защиту от проникновения. Упомянутый Stuxnet распространялся как через Интернет, так и при переносе данных с одного компьютера на другой с помощью «флеш-дисков» [4], и даже есть напрямую неподтвержденные версии о целенаправленном заражении систем обогатительного предприятия в Натанзе и Бушерской АЭС. Так, 3 октября 2010 г. власти Ирана объявили о задержании ряда лиц, участвовавших в попытке кибернетического саботажа национальной ядерной энергетической программы. Более того, как утверждается в докладе, нерегламентированное подключение к внешним сетям может возникать при плановой замене отдельных компонентов оборудования на новые, в которые встроены модули GPS и/или Wi-fi, не говоря уже о ситуациях, когда такое подключение создается намеренно непосредственно подрядчиком для удобства проведения работ, а потом его забывают демонтировать или отключить. Неочевидные на первый взгляд пути проникновения в реальности могут решить вопрос доставки вируса к важным элементам систем управления, которые в целях безопасности не подключены к внешним сетям. В этой связи протоколы безопасности должны просчитывать возможность удаленного воздействия вредоносного ПО даже на «закрытые» системы.

Подход к решению проблемы кибербезопасности критических объектов атомной энергетики на отраслевом уровне, методом саморегулирования предприятий, как это описывается в докладе Chatham House, может не достигать предписываемого успеха. «Инстинктивной» реакцией компании на обнаруженное воздействие вредоносного ПО может быть не оглашение факта атаки и передача его в специальную комиссию для исследования и расследования, а сокращение репутационных издержек за счет умолчания такого факта и скорейшего восстановления нормальной работы предприятия для минимизации финансовых рисков.

Современная атомная отрасль страдает от «типовых» решений.

Кроме того, относительно небольшие предприятия не имеют средств на специализированные системы обеспечения кибербезопасности и довольствуются минимальными типовыми пакетами за небольшую стоимость развертывания и поддержки. Однако даже крупные компании, способные ассигновать значительные средства на обеспечение кибербезопасности, преследуют проблемы отсутствия культуры такой безопасности вследствие консервативности подходов неспециализированного персонала и общей забюрократизированности (когда выполнение задачи может быть разбито на несколько исполнителей и в итоге одно из звеньев теряется), характерные для атомной отрасли по всему миру. Даже ГК «Росатом» не застрахована от ошибок исполнителя в вопросах информационных систем и сетей. Так, например, в феврале 2012 г. по причине не поступившей вовремя оплаты за делегирование доменного имени rosatom.ru сайт российской госкорпорации по атомной энергии был отключен и оставался недоступным в течение 11 часов.

В России именно на плечах ГК «Росатом» лежит обеспечение кибербезопасности предприятий атомной отрасли страны, что составляет централизованный механизм подготовки и внедрения процедур противодействия киберугрозам. При этом у «Росатома» просматривается хорошая возможность запустить процесс повышения стандартов и культуры кибербезопасности и в других странах, где госкорпорация активно присутствует и работает. Например, в рамках стратегии экспансии при реализации проектов по сооружению АЭС за рубежом ГК «Росатом» применяет т.н. «интегрированное» предложение, направленное на комплексное развитие инфраструктуры атомной энергетики в стране-заказчике. Такое предложение включает в себя не только возведение энергоблока, но и долгосрочные поставки российского топлива для реактора, обучение персонала, подготовку пакета нормативно-технической документации и законодательного обеспечения атомной энергетики, финансовые решения, по большей части основанные на государственном кредите. Такой подход создает очевидные конкурентные преимущества, поскольку ГК «Росатом», имея полную цепочку компаний по всем направлениям технологий и продуктов ЯТЦ, может работать самостоятельно там, где другим конкурентам необходимо создавать альянсы [5].

Протоколы безопасности должны просчитывать возможность удаленного воздействия вредоносного ПО даже на «закрытые» системы.

В этой связи в сложившейся конъюнктуре рынка, уделяющей после истории со Stuxnet повышенное внимание вопросам кибербезопасности, пакетное предложение ГК «Росатом» представляется не только возможным, но и необходимым расширить и за счет предоставления заказчикам специализированных систем по обеспечению кибербезопасности. Например, такую функцию могла бы выполнить кооперация двух российских компаний: мирового лидера в области экспорта атомных технологий ГК «Росатом» и ведущей российской компании в сфере защиты информации и разработке антивирусов «Лаборатория Касперского» [6], когда заказчик АЭС будет получать не только безопасный со всех точек зрения объект, усиливать свои компетенции в машиностроении за счет больших долей локализации работ, но и развивать постиндустриальные отрасли экономики, например, в части развития средств защиты атомных, а впоследствии — и других стратегических объектов страны-заказчика.

Возможные последствия кибервоздействия на АЭС

Описываемый в докладе в качестве примера внештатных ситуаций на объектах критической инфраструктуры инцидент, который произошел в 1995 г. на Игналинской АЭС (Литва), подается как своеобразная самовольная проверка сотрудником АЭС готовности систем станции к подобного рода ситуациям. Общепринятая версия этой атаки в российской научной литературе — инцидент был акцией местной преступной группировки, которая в отместку за осужденного в 1994 г. к смертной казни члена их группы через «агента» среди персонала, обслуживающего систему управления станции, сумела внести изменения в программу управления процессом перезагрузки ядерного топлива [7]. Угроза была своевременно выявлена и устранена усилиями персонала станции, но по сути — это чистый акт кибертерроризма, т.к. он был реализован через информационную систему и информационными же средствами [8]. Еще один случай, не упоминаемый в докладе Chatham House, произошел в 1998 г., когда подобной атаке подвергся индийский Центр ядерных исследований им. Хоми Баба [9] (Индия), где террористы угрожали вывести из строя систему управления реактором [10]. В другом случае, описанном в докладе, при проникновении вредоносного ПО в корпоративную сеть компании Korea Hydro and Nuclear Power Co. все воздействие свелось к краже чертежей и технической информации по двум реакторам компании и последующему шантажу о получении выкупа за нераспространение этой информации в Интернете.

Подход к решению проблемы кибербезопасности критических объектов атомной энергетики на отраслевом уровне, методом саморегулирования предприятий может не достигать предписываемого успеха.

До сих пор нет ясности, что может произойти, если вирус попадет непосредственно в систему управления реактора. В числе возможных последствий эксперты называют сбой в системе охлаждения активной зоны или другой важной подсистемы АЭС, каждый из которых мог бы привести как минимум к временной вынужденной остановке работы всего объекта. Очевидно, что в случае обнаружения следов кибервоздействия, проверка всех систем занимает очень продолжительный период времени (вплоть до нескольких месяцев). В этой связи даже имитация заражения вирусом систем АЭС может привести не только к внеплановой остановке, но, например, к затягиванию всего процесса ввода энергоблока в эксплуатацию, как это могло быть в Иране.

Нельзя исключать и то, что вирусная атака может быть лишь имитационным ударом, прикрывающим реальное вредоносное воздействие другого рода, как, например, история со Stuxnet могла быть отвлекающим внимание элементом более крупной спецоперации в отношении ядерной инфраструктуры Ирана. Так, 9 октября 2010 г. официальный Тегеран сообщил о раскрытии фактов шпионажа на атомных объектах республики: предположительно, несколько сотрудников атомных объектов были уличены в сборе и передаче иностранным спецслужбам секретной информации, касающейся закупок оборудования за рубежом и коммерческих деталей этих сделок.

В целом киберугрозы объектам атомной инфраструктуры относительно новы по методам вредоносного воздействия, но отнюдь не по результатам. Так, например, экстренным службам отдельно взятой АЭС, города, в котором она находится или даже региона, относительно все равно, чем вызвана угроза: подкравшийся к Нововоронежской АЭС 4 августа 2010 г. лесной пожар, повлекший из-за аномально высокой температуры сбой в работе линий электропередачи и трансформаторов тока открытого распределительного устройства (ОРУ-220), в связи с чем автоматика АЭС отключила от сети турбогенератор третьего энергоблока; или же затопление источников энергопитания на АЭС «Фукусима» в результате землетрясения и цунами 11 марта 2011 г.; или же гипотетическая ситуация, когда компьютерный вирус проник бы в АСУ ТП условной АЭС и отключил бы подсистему охлаждения или подачи электроэнергии. Во всех случаях методы реагирования на сложившуюся внештатную ситуацию были бы в рамках установленных процедур вне зависимости, будь то природное стихийное бедствие, техногенная катастрофа или воздействие вредоносного ПО.

До сих пор нет ясности, что может произойти, если вирус попадет непосредственно в систему управления реактора.

Гораздо опаснее то обстоятельство, что, как показал Stuxnet, при атаке на объекты критической инфраструктуры с помощью вируса злоумышленники могут прибегать к самым неожиданным путям проникновения и воздействия. По мнению авторов доклада, основным итогом истории с вирусом, атаковавшим иранские объекты атомной инфраструктуры стало то, что идеи, конкретные решения по программному коду, тактика проникновения и методы скрытого воздействия, разработанные хорошо финансированной группой профессионалов, стали доступны и в некоторой степени вдохновили остальных представителей хакерского сообщества на поиск новых нетривиальных решений при написании вредоносного ПО.

В этой связи есть все снования полагать, что кибератаки на объекты критической инфраструктуры будут принимать все более комплексный характер, начиная от нетривиально сложной инфраструктуры программных кодов и заканчивая все более неочевидными результатами воздействия. Так, террористические группы, желающие получить расщепляющиеся материалы (например, в виде отработанного ядерного топлива АЭС) для целей создания т.н. «грязной» бомбы, могут начать планировать не вооруженный захват в процессе «лобового» нападения на АЭС, а попробовать взломать корпоративную сеть предприятия с целью выявить логистику перевозок, внести изменения в график маршрутов, подделать передаточные документы, т.е. вывести чувствительные материалы из зоны контроля, что облегчит их возможный захват или кражу. Очевидно, с возрастанием автоматизации технологических процессов риски таких на первый взгляд фантастических сценариев возрастают, и меры противодействия необходимо просчитывать и нарабатывать заранее.

Противодействие кибертерроризму на международном уровне

Угрозы или попытки проведения диверсий на АЭС были и ранее. В большинстве случаев опасность исходила извне, и с ней успешно справлялись [11]. Однако разработанные меры защиты объектов атомной энергетики не в состоянии полностью предупредить нетрадиционные виды угроз, особенно когда опасность исходит не снаружи, а изнутри. Важно правильно оценить угрозу для АЭС, которую составляет подобное вредоносное программное обеспечение в целом. Если она реальна и речь идет о проблеме международной стабильности, тогда существует необходимость в выработке международной конвенции, которая смогла бы регулировать проблемы кибертерроризма на глобальном уровне.

Вирусная атака может быть лишь имитационным ударом, прикрывающим реальное вредоносное воздействие другого рода, как, например, история со Stuxnet могла быть отвлекающим внимание элементом более крупной спецоперации в отношении ядерной инфраструктуры Ирана.

На данный момент не существует надежных механизмов, позволяющих установить личности создателей вредоносной программы или даже географическое расположение (т.н. проблема атрибуции). Так, первый вирус, оказавшийся способным выйти за пределы цифрового измерения и выводить из строя реальные объекты, как предполагается, мог быть создан командой высококвалифицированных профессионалов при финансовой поддержке и с одобрения суверенного государства. По оценке экспертов, разработка такого вируса требует около шести месяцев работы группы из 5–10 профессионалов. Кроме того, для установления личностей сотрудников предприятий ядерной промышленности Ирана и последующего контакта с ними с целью получения доступа к системам управления объектами, возможно, была необходима поддержка со стороны специальных служб. Также специалисты считают, что созданный вирус до его использования в поле мог тестироваться на специально построенном полигоне, имитирующим системы конкретно обогатительного предприятия в Натанзе и/или условной АСУ ТП на базе технологий Siemens. На территории такого комплекса могли быть изготовлены практически идентичные копии иранских центрифуг, под параметры которых и был написан вирус.

Многие эксперты поспешили приписать «авторство» Stuxnet наиболее развитым в вопросе информационных технологий государствам, к тому же имевшим на тот момент однозначные мотивы замедлить реализацию ядерной программы Ирана — Израилю и США. Так, указывалось, что один из компонентов кода Stuxnet может содержать косвенную отсылку на Книгу Есфири, одну из книг Ветхого завета, написанную на древнееврейском языке. Однако убедительных доказательств участия Израиля до сих пор не представлено. Израильские эксперты отвергают версию об участии государства в подготовке и тестировании вируса, предполагая, что он был создан негосударственными акторами для шпионажа и/или саботажа против Siemens или в качестве академического эксперимента.

Тем не менее если хакера-одиночку или даже группу хакеров, действующих самостоятельно с территории конкретного государства можно отследить и привлечь к ответственности в рамках национального законодательства (у США получается преследовать создателей вредоносного ПО и за пределами своей территории), то нет никаких механизмов выявления причастности к кибератаке, например, государственного или квази-государственного актора.

Кибератаки на объекты критической инфраструктуры будут принимать все более комплексный характер, начиная от нетривиально сложной инфраструктуры программных кодов и заканчивая все более неочевидными результатами воздействия.

Своего рода прото-механизмы в сфере регулирования киберпространства по линии кибертерроризма уже существуют, но пока лишь на региональных уровнях. В качестве примера можно привести Европейскую конвенцию по киберпреступлениям 2001 г., которая подписана и рекомендована к исполнению в странах-участницах Совета Европы [12]. Но даже в рамках европейского региона работа конвенции неэффективна (некоторые страны, в т.ч. и Россия, не ратифицировали или вышли из конвенции по политическим соображениям, считая недопустимым право участвующих государств на расследование киберпреступлений в других странах без согласия властей последних) и не включает, например, понятие «кибертерроризм, осуществляемый государственным актором», равно как и не содержит статей, которые бы описывали проблему виртуального воздействия на реальные объекты инфраструктуры.

На данный момент не существует надежных механизмов, позволяющих установить личности создателей вредоносной программы или даже географическое расположение.

Россия отказывается ратифицировать Будапештскую конвенцию, параллельно продвигая идею разработки всеобъемлющего документа. По инициативе России Комиссия ООН по противодействию преступности и уголовному правосудию в мае 2010 г. учредила межправительственную группу экспертов, создание которой предусматривает выработку предложений по совершенствованию международной нормативно-правовой базы в области киберпреступлений на глобальном уровне. В сентябре 2011 г. в рамках 66-ой сессии Генеральной Ассамблеи ООН четыре государства (Россия, Китай, Таджикистан и Узбекистан) предложили к рассмотрению Правила поведения в области обеспечения международной информационной безопасности [13]. Документ постулировал необходимость сотрудничества в «борьбе с преступной или террористической деятельностью с использованием информационных технологий», но не получил широкой международной поддержки.

Нет никаких механизмов выявления причастности к кибератаке, например, государственного или квази-государственного актора.

Также в 2011 г. Россия подготовила и предложила к обсуждению в рамках ООН проект Конвенции о международной информационной безопасности, предполагающей государствам декларировать к неприменению информационных технологий для совершения враждебных действий, актов агрессии создания угроз для международной безопасности [14]. Данный подход в полной мере лежит в рамках международного права, но предлагаемые инструменты носят декларативный характер для государств-участников, и с учетом проблемы атрибуции выполняют функцию постановки проблемы на всеобщее обсуждение, нежели выработки механизмов снижения угрозы.

***

Появление Stuxnet ознаменовало новую эпоху «гонки кибервооружений», и на смену любителям, пишущим вирусы ради развлечений, а потом и киберпреступникам, вымогающим или крадущим деньги, пришли люди, воспринимающие информационные системы как поле боя. С учетом все большего внедрения информационных систем в человеческую жизнедеятельность, всеобщей автоматизации управления различными объектами инфраструктуры (в т.ч. и критических объектов атомной отрасли) подобные кибератаки могут стать более распространенным и достаточно опасным явлением.

Спектр киберугроз объектам критической инфраструктуры атомной отрасли достаточно широк и может включать в себя:

- Саботаж, т.е. воздействие на АСУ ТП с внесением изменений в непосредственное функционирование объекта с выведением его из строя;

- Шпионаж, т.е. проникновение в корпоративные сети предприятия и похищение документов, составляющих коммерческую/государственную тайну с их дальнейшим использованием или вымоганием выкупа за отказ от использования;

- Имитация кибератаки, сопровождающаяся другим скрытым воздействием на объект критической инфраструктуры;

- Террористический акт (или акт агрессии со стороны государства), связанный с нанесением ущерба не только объекту, но и окружающей местности иили населению.

При этом данный список ограничивается лишь уровнем понимания технических процессов и методов влияния на них со стороны злоумышленника или группы злоумышленников, а также размерами финансирования и сроками подготовки кибератаки, а значит, готовиться надо к нетривиальным по характеру вызовам и угрозам.

В этой связи выработка каких-либо всеобъемлющих юридически обязывающих механизмов противодействия данной угрозе на международном уровне представляется возможной исключительно в условиях беспрецедентного уровня консенсуса разных политических сил на мировой арене, который вряд ли может сложиться в существующей ситуации резкой поляризации международного сообщества (если, впрочем, не произойдет очередной глобальный инцидент уровня Stuxnet, который наглядно покажет необходимость взаимодействия всех заинтересованных сторон, несмотря на разногласия по другим вопросам мироустройства).

России необходимо наращивать компетенции в механизмах распознавания и противодействия киберугрозам не только внутри страны, но и на территории третьих стран, с которыми налажено сотрудничество в мирном использовании атомных технологий, в первую очередь где российские компании выступают генеральными подрядчиками в проектах по сооружению АЭС, исследовательских ядерных центров, поставку ядерного топлива, и т.д.

Примечания:

1. Автоматизированная система управления технологическими процессами.

2. SCADA - Supervisory Control And Data Acquisition [Диспетчерское управление и сбор данных].

3. По сути, SCADA является программным средством автоматизированной системы управления технологическим процессом (АСУ ТП).

4. Подробное техническое описание механизма распространения червя см.: Синцов Алексей. Шпионский ярлык: история трояна Stuxnet. 2010, 18 ноября. Хакер. №9/10. http://www.xakep.ru/post/53950/default.asp

5. К.Б. Комаров, заместитель генерального директора ГК «Росатом». Доклад «Росатом — курс на глобальное развитие». Круглый стол «Финансирование проектов сооружения АЭС». Форум «Атомэкспо-2014», Москва, 10 июня 2014 г.

6. Стоит отметить, что «Лаборатория Касперского» выступает не только как бизнес-предприятие, но ведет и публикует активное исследование всех новых угроз в сфере кибербезопасности. Так, специалистами компании описывался не только Stuxnet, но и последовавшие за ним схожие вредоносные программы Duqu, Flame, Gauss, Red October.

7. См.: Федорова А.В.. Супертерроризм: новые вызовы нового века. Научные записки ПИР-Центра: национальная и глобальная безопасность. №2 (20). М.: «Права человека», 2002. С. 64.

8. Там же. С. 94.

9. BARC, Bhabha Atomic Research Center.

10. Федорова. Супертерроризм: новые вызовы нового века. С. 103.

11. Федорова. Супертерроризм: новые вызовы нового века. Сс. 60-90.

12. Европейскую Конвенцию по киберпреступлениям подписали и ратифицировали 47 государств, из которых 39 - члены Совета Европы. Конвенцию подписали также Канада, США, Южная Африка и Япония, хотя они и не являются членами Совета Европы.

13. М.Б. Касенова. Основы трансграничного управления интернетом. Кибербезопасность и управление интернетом: Документы и материалы для российских регуляторов и экспертов/Отв. ред. М.Б. Касенова; сост. О.В. Демидов и М.Б. Касенова. — М.: Статут, 2013. С. 39. http://pircenter.org/media/content/files/12/13969745490.pdf (последнее посещение - 29 октября 2015 г.).

14. Там же, с.41.

(Голосов: 3, Рейтинг: 5) |

(3 голоса) |