Дайджест событий в области информационной безопасности: май 2021 г.

Вход

Авторизуйтесь, если вы уже зарегистрированы

Серия кибератак на ресурсы российских госорганов

Компания «Ростелеком-солар» опубликовала отчёт о серии кибератак на федеральные органы исполнительной власти (ФОИВ) в 2020 г. По мнению экспертов, уровень работы злоумышленников позволяет квалифицировать их как кибернаёмников, преследующих интересы иностранного государства (5-й высший уровень по классификации Solar), для проведения атак использовались инструменты и методы, которые нигде до этого ещё не встречались и не были описаны. Для атак использовались три основных вектора: фишинг, эксплуатация интернет-приложений, взлом инфраструктуры подрядных организаций. Злоумышленники обладали глубоким пониманием специфики работы средств защиты организаций, использовали легитимные утилиты, недетектируемое вредоносное программное обеспечение (ВПО), что позволяло долгое время действовать скрытно.

Целью атак было получение информации с почтовых серверов, серверов электронного документооборота, файловых серверов и рабочих станций руководителей разного уровня.

Эксперты отмечают, что особенностью этих атак являлось то, что группой использовалось ВПО, которое маскировалось под легитимные утилиты Яндекс.Диск и Диск-О от Mail.ru, а также использовались административные возможности антивируса, используемого в ФОИВ. Особенно отмечается, что детектирование подобных атак невозможно стандартными средствами защиты и требуется много «ручной» работы специалистов ИБ.

Простыми словами атаку можно описать следующим образом. Злоумышленники изучали информацию о подрядчиках ФОИВов, атаковали их инфраструктуру, затем через их каналы связи попадали во внутренний периметр госорганов. Для сбора информации использовали административный функционал антивируса Лаборатории Касперского, т.е. сбор данных осуществлял компонент самого антивируса, а для выгрузки данных использовали облачные сервисы Яндекс и Mail.ru.

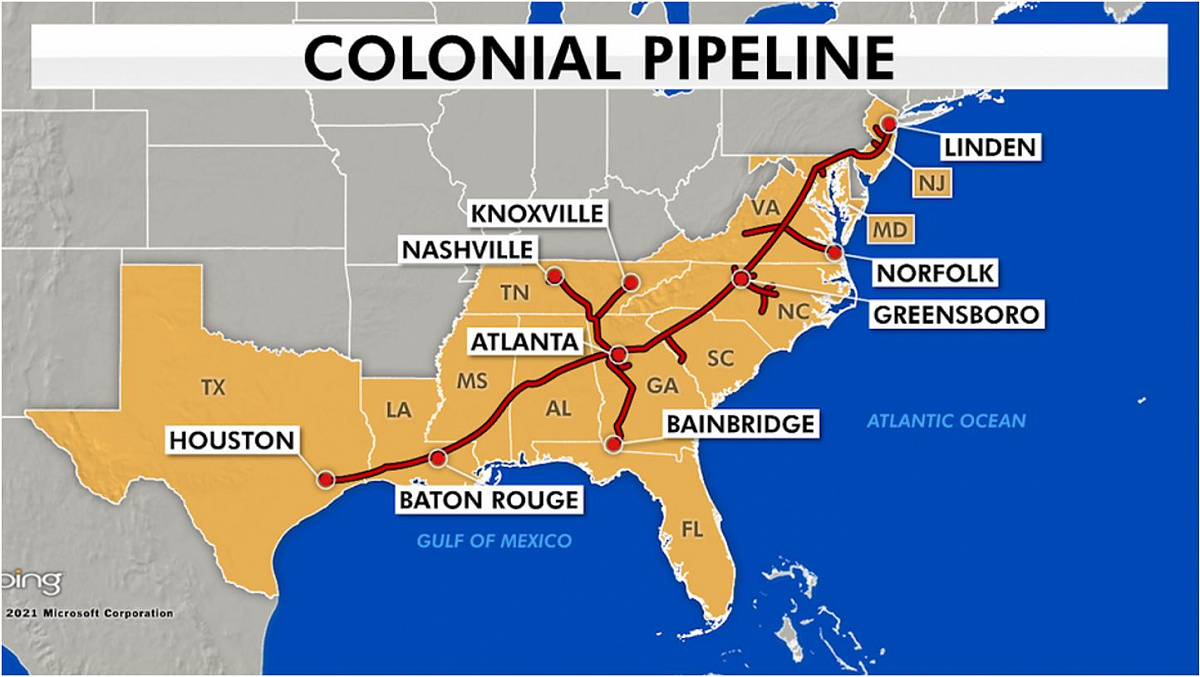

«Русские хакеры» и Colonial Pipeline

Власти штатов Вирджиния, Джорджия, Северная Каролина, Флорида объявили чрезвычайное положение и нехватке топлива на более семнадцати тысячах автозаправок в начале мая. Причиной послужило, что 7 мая 2021 г. компания Colonial Pipeline (оператор трубопроводной системы на востоке США) сообщила о масштабной атаке вируса шифровальщика на её корпоративную сеть, сети производств не были задеты, но было принято решение о приостановке.

Данный случай интересен прежде всего тем, что расследование и предпринятые действия были совершены в кратчайшие сроки — 10 дней. Обычно инциденты такого масштаба расследуются несколько месяцев. Такая быстрая реакция обусловлена тем, что Colonial Pipeline достаточно оперативно обратилась в ФБР, а те, в свою очередь, к провайдеру, на серверы которого злоумышленники выкачали около 100 Гб данных, для блокировки.

Выявить группировку было не сложно — на экран зашифрованных компьютеров выводился список украденных данных и инструкции по оплате, которые привели к группе DarkSide. Но тут не всё так просто, данная группа является своего рода поставщиком услуг Ransomware-as-a-service, а это означает, что подобную услугу может приобрести «каждый», кто соблюдает «кодекс», а именно, не атаковать медицинские, государственные, похоронные и другие организации.

Выводы о причастности именно русских хакеров (русскоговорящих) сделаны всего лишь на том основании, что пострадавших от деятельности DarkSide нет на постсоветском пространстве. Шифровальщики часто в себе несут функцию «проверка на РУ» — прежде, чем заражать целевой компьютер происходит проверка на наличие в нём локали или раскладки клавиатуры языков распространённых на территории постсоветского пространства. Но эксперты пока не нашли подтверждения, что в этом случае в коде была такая «проверка».

Интересно и то, как данная атака может повлиять на взаимоотношения России и США. В 2013 г. президенты В. Путин и Б. Обама подписали пакет двусторонних соглашений о мерах доверия в связи с использованием информационно-коммуникационных технологий — первый прецедент такого рода в мировой практике. Взаимодействие прекращалось на время президентства Трампа, но не возобновилось после вступления в должность Байдена, хотя противодействие киберпреступности было одним из основных его обещаний. Данный случай может сдвинуть с мертвой точки отношения России и США в области кибербезопасности. Но есть вопрос, как воспримут это хакеры, которые пользовались «прикрытием своей территории».

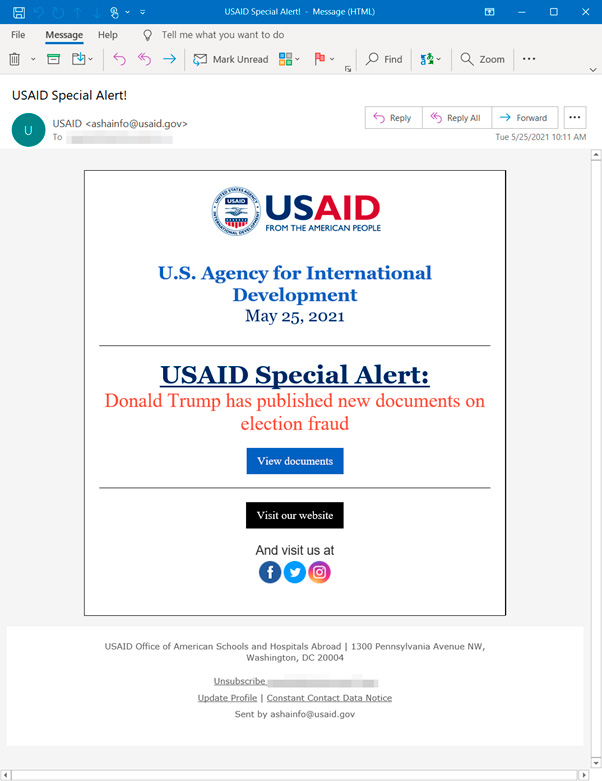

«Русские хакеры» и USAID

Microsoft Threat Intelligence Center (MSTIC) сообщили о фишинговой атаке группы NOBELIUM (это те, что APT29, которые стояли за взломом SolarWinds) на Агентство США по международному развитию — USAID. Как всегда, есть вопросы к атрибуции, Volexity пока осторожно подходит к этому вопросу, да и сама атака несколько странная. Как считают эксперты, сначала группа взломала сервис рассылок Constant Contact, который использует USAID, далее от имени НКО рассылались письма со ссылкой на файл ISO, который, в свою очередь, содержал несколько файлов — pdf, dll, lnk. Pdf использовался как приманка, скачан из безопасного источника и не содержит в себе вредоносного кода. Файл lnk (очищен от метаданных — в нем нет информации о создателе, времени и пр.) запускал dll. Dll содержит в себе надписи на корейском, который, как считают эксперты, присутствует для дезориентации исследователей, в нём предусмотрена защита от запуска в песочнице на виртуальной машине, при прохождении этой проверки запускается полезная нагрузка (payload), которая содержит код CobaltStrike Beacon. Если же e-mail открывался на устройстве iOS, то пользователь пересылался на другой ресурс, подконтрольный хакерам, который содержал зеро-дей CVE-2021-1879.

При успешном развертывании на целевой машине NOBELIUM обеспечивается постоянный доступ к скомпрометированным системам. Затем успешное выполнение этих вредоносных полезных нагрузок может позволить NOBELIUM выполнять целевые действия, таким как боковое перемещение (распространение глубже в сеть организации для получения доступа к ещё более важным целям), эксфильтрация данных и доставка дополнительных вредоносов.

MSTIC указывает, что сейчас была только первая волна, атака продолжает развиваться и постоянно меняются детали заражения.

Так же некоторые специалисты называют эту атаку местью за атаку на российские ФОИВы, о которых написано выше.

Слив данных избирателей и сайта navalny.com

Портал dlbi.ru ведёт ежемесячный дайджест утечек информации, в апрельском выпуске собраны наиболее резонансные случаи. В апреле произошло два крупных слива, связанных с выборами. Так, в сеть выложили полный дамп базы данных израильского мобильного приложения «Elector», которое использовалось для регистрации избирателей на недавно прошедших в стране выборах, и базу зарегистрировавшихся на сайте free.navalny.com, которая затем была обогащена.

Взлом почты МИД РФ

Неизвестные выложили в даркнет данные, скачанные из трех почтовых ящиков на домене mid.ru, принадлежащему Министерству иностранных дел РФ.

Всего 361 ZIP-архива, общим размером более 560 Мб. Все файлы датируются 30.03.2021, скорее всего именно тогда они и были выкачаны.

Среди файлов в архивах есть небольшое количество сканов паспортов.

Кроме самих файлов, в открытый доступ были выложены логины и пароли от этих трех ящиков.

Атака на Млечный Путь

Политехнический институт Ренсселера подвергся кибератаке перед выпускными экзаменами. Под атакой легли все онлайн-сервисы (много студентов из-за пандемии учатся из дома), не работала внутренняя сеть, а также не работали серверы проекта распределённых вычислений MilkyWay@home (проект добровольных распределённых вычислений в области астрофизики, работающий на платформе BOINC, целью которого является создания высокоточной трёхмерной динамической модели звёздных потоков в нашей Галактике). Компьютеры добровольцев (более 240 000) не пострадали. Это достаточно опасный кейс, если злоумышленники в ходе новых атак получат доступ к вычислительным возможностям распределенной сети, а таких проектов множество, то неизвестно к каким последствиям это может привести. Досадная ситуация, когда целью атак становятся подобные проекты, направленные на решение важных для человечества задач, таких как исследование Вселенной, поиск белков для лечения смертельно опасных заболеваний, прогнозирования климата, поиск простых чисел и многого другого.