На саммите НАТО в Варшаве в июле 2016 г. киберпространство было признано «сферой операций, где организация должна так же эффективно обороняться, как и в воздухе, на суше и на море». По завершении встречи был принят документ под названием «Обязательство по кибернетической обороне». К слову, путь НАТО к консолидации усилий в сфере кибербезопасности начался еще в 1999 г., когда в ходе военных действий в Югославии веб-сайты НАТО подверглись нападениям хакеров.

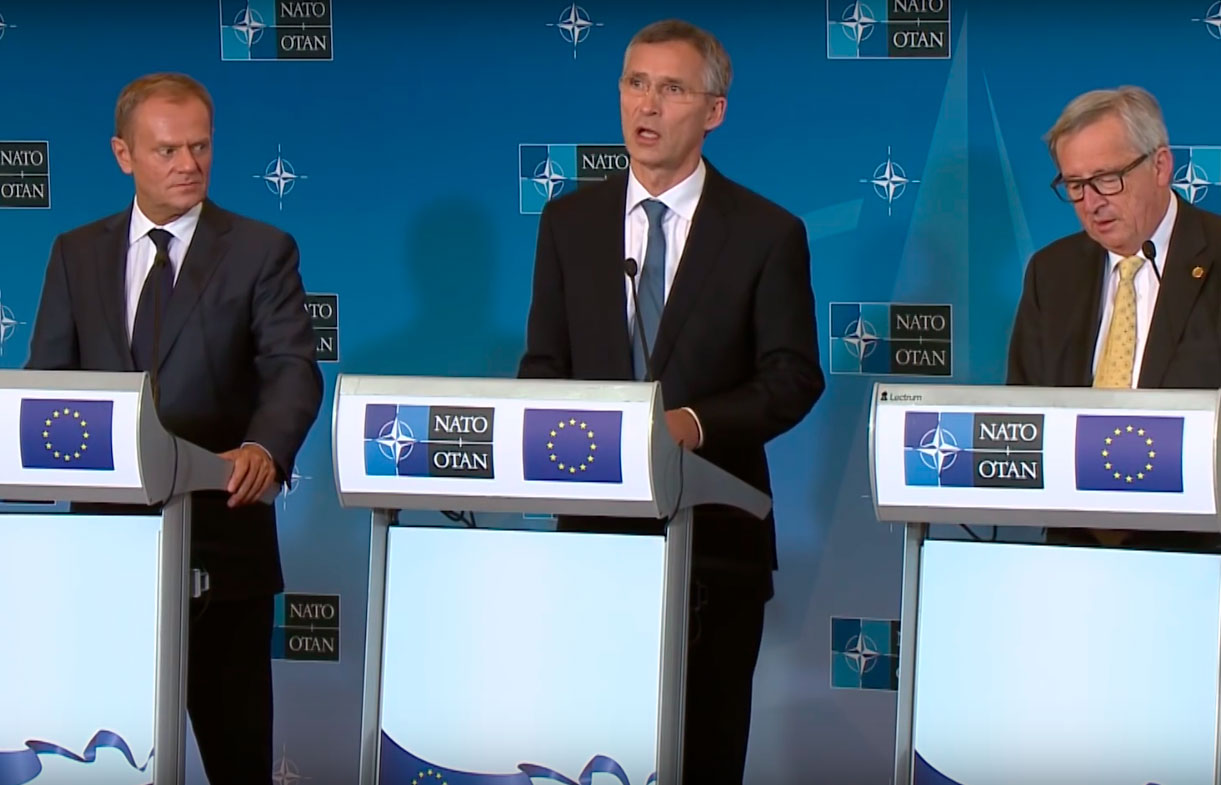

8–9 июля 2016 г. в Варшаве состоялся саммит НАТО, на котором значительное внимание было уделено вопросам, связанным с деятельностью альянса в киберпространстве. Был принят документ под названием «Обязательство по кибернетической обороне» («Cyber Defence Pledge»), который содержит план развития киберстратегии альянса. Кроме того, в очередной раз были подтверждены некоторые политические аспекты деятельности НАТО в данной сфере, раскрытые более подробно в Заявлении по итогам встречи на высшем уровне в Варшаве. В частности, киберпространство признано «сферой операций, где НАТО должна так же эффективно обороняться, как и в воздухе, на суше и на море». Решение расширить сотрудничество с Европейским союзом в сфере киберобороны нашло отражение в совместной декларации, подписанной президентом Европейского совета, председателем Европейской комиссии и Генеральным секретарем НАТО.

Новая цифровая стена НАТО

О необходимости защиты альянса от кибератак заговорили еще в 1999 г., когда в ходе военных действий в Югославии веб-сайты НАТО подверглись нападениям хакеров. Однако на практике первые шаги были сделаны на саммите альянса в Праге в 2002 г., когда было принято решение усилить потенциал защиты от кибернетических атак. Вслед за этим появилась программа киберобороны, которая предусматривала создание потенциала НАТО по реагированию на компьютерные инциденты.

После того как в 2007 г. государственные учреждения Эстонии, а в 2008 г. Грузии подверглись кибератакам, альянс принял первую политику в области кибербезопасности, а в 2011 г. обновил ее. На саммите в Бухаресте в 2008 г. было заявлено, что «политика киберзащиты делает упор на необходимости для НАТО и для государств защищать ключевые информационные системы в соответствии со своими обязанностями, обмениваться передовой практикой и создавать потенциал, позволяющий по получении запроса оказывать помощь государствам НАТО в противодействии кибернападению». Кроме того, особое внимание было уделено развитию взаимодействия между НАТО и национальными органами. В Эстонии был создан Центр передового опыта по совместной защите от киберугроз. Согласно «Стратегической концепции обороны и обеспечения безопасности членов Организации Североатлантического договора» (2010 г.), обеспечение безопасности киберсистем относится к числу приоритетных направлений деятельности альянса. В концепции подчеркивается необходимость «совершенствовать ... способность предотвращать и обнаруживать кибератаки, защищаться и ликвидировать ущерб от них». Созданием централизованной системы киберзащиты занимается Агентство НАТО по связи и информации (NCIA), учрежденное в 2012 г.

В 2014 г. была одобрена Углубленная политика киберзащиты НАТО, о которой говорится в Заявлении по итогам встречи на высшем уровне в Уэльсе. В рамках этой политики признается применимость к киберпространству статьи 5 Североатлантического договора. В частности, утверждается, что «киберзащита является частью одной из основных задач НАТО – коллективной обороны». Установлено, что «решение о том, когда кибернападение приводит к введению в действие статьи 5, будет приниматься Североатлантическим союзом в каждом отдельном случае». Несмотря на это положение, создается опасный прецедент: из-за сложности атрибуции кибератаки под удар могут попасть непричастные к ней государства. Так, кибератаки, которым подверглись сайты правительственных учреждений Эстонии и Грузии в 2007 и 2008 гг., изначально приписывались России. Однако впоследствии независимое расследование позволило опровергнуть эту информацию. Участники прошедшего саммита признали, что киберпространство – сфера оперативной ответственности НАТО, что подразумевает формирование соответствующих командных структур, привлечение необходимых сил и средств.

Консолидация усилий идет по нескольким направлениям. В начале 2016 г. было подписано Техническое соглашение между Центром НАТО по реагированию на компьютерные инциденты (NATO Computer Incident Response Capability, NCIRC) и группой реагирования на компьютерные происшествия Европейского союза (Computer Emergency Response Team of the European Union, CERT-EU). Предусмотренный соглашением обмен технической информацией между данными службами призван способствовать обнаружению, реагированию и предотвращению инцидентов в обеих организациях. Нацеленность на совместную работу есть и в совместной декларации НАТО – ЕС, подписанной на саммите в Варшаве. Подобное сотрудничество можно расценивать не только как стремление объединить потенциал для обнаружения кибератак и реагирования на них, но и как попытку альянса оптимизировать затраты на защиту национальной критически важной инфраструктуры и переложить это бремя (при сохранении стандартов и подходов НАТО) на сами государства. Другим средством оптимизации должно стать активное привлечение частного сектора к развитию средств киберзащиты — в мире эта практика постепенно получает все более широкое распространение.

В июле 2016 г. было объявлено о планах НАТО выделить 3 млрд евро на передовые технологии обороны, в том числе 70 млн — на обновление технологий кибербезопасности. Приглашения к участию в тендерах, как ожидается, будут разосланы в 2017 г., а первый раунд инвестирования завершится в 2018 г.

7–8 сентября 2016 г. в Монсе (Бельгия) состоялся симпозиум НАТО по кибербезопасности, ставший площадкой взаимодействия альянса с экспертами и представителями компаний, которые специализируются на проблемах кибербезопасности.

Неустойчивый фундамент киберобороны

В основе киберобороны НАТО лежат несколько серьезных проблем, которые в совокупности могут послужить дестабилизирующим фактором для международной безопасности в целом.

Во-первых, в своем докладе 2013 г. Группа правительственных экспертов ООН констатировала, что «международное право, и в частности Устав Организации Объединенных Наций, применимо и имеет важное значение для поддержания мира и стабильности и создания открытой, безопасной, мирной и доступной информационной среды». Однако, несмотря на это, ответа на вопрос, как международное право должно применяться, до сих пор нет. НАТО готовит свой ответ на данный вопрос. На 2016 г. запланирован выпуск «Таллинского руководства 2.0» по ведению кибервойны («The Tallinn Manual on the International Law Applicable to Cyber Warfare»), которое представляет собой обновленную версию документа 2013 г. В новом издании, подготовленном специалистами в области международного права по заказу и под эгидой альянса, особое внимание уделяется как раз тому, как общие принципы международного права (суверенитет, юрисдикция, меры должной осмотрительности и запрещение интервенции) применяются в контексте киберпространства. В первом издании документа не решен целый ряд проблем, в частности отсутствует трактовка, что собой представляют кибератаки с точки зрения международного гуманитарного права. Нет и механизмов их атрибуции. Это означает, что обвинение в нападении может быть выдвинуто при отсутствии весомых доказательств, чему существует множество примеров. На сегодня неизвестно, что предложат авторы «Таллинского руководства 2.0», но проблема атрибуции с технической точки зрения до сих пор окончательно не решена.

Во-вторых, наращивание киберпотенциала НАТО может способствовать распространению специализированных ИКТ-средств, т.е. кибероружия. Многие страны альянса уже включили в свои доктринальные документы положения, обосновывающие право и необходимость разработки подобных специальных средств. Например, во второй Стратегии кибербезопасности Соединенного Королевства, представленной в 2011 г., говорится о необходимости развития проактивного подхода к киберобороне. В том же году министр обороны Великобритании заявил: «Великобритания приняла программу по разработке кибероружия на фоне растущей угрозы национальной безопасности со стороны потенциальных злоумышленников в Интернете и виртуальном пространстве».

В Заявлении по итогам встречи на высшем уровне в Уэльсе речь идет о дальнейшем развитии национальных потенциалов киберобороны и укреплении кибербезопасности национальных сетей, от которых зависит выполнение основных задач НАТО. Это означает, что в перспективе все члены НАТО смогут либо обладать наступательными и оборонительными возможностями в киберпространстве и соответствующими технологиями, либо иметь их на своей территории — по аналогии с ядерным оружием США в Европе. У кибероружия низкий «порог вхождения», для его создания не нужна мощная промышленность или научная база. Простейшие атаки можно осуществить с использованием обычных компьютеров, подключенных к Интернету. Хакеры-наемники за вознаграждение готовы предоставить ряд услуг в этой сфере. Для совершения более мощной кибератаки, направленной на объекты критически важной инфраструктуры, необходимо больше ресурсов и продолжительная подготовительная работа команды специалистов с применением моделей атакуемых систем, но и это стоит дешевле разработки ядерного оружия [1]. В эпоху компьютеризации практически любая страна может стать сверхдержавой в киберпространстве.

Нынешняя политика НАТО в киберпространстве основывается на обороне и сдерживании. Специалисты альянса занимаются изучением различных вариантов такого сдерживания. Однако при детальном рассмотрении оказывается, что любые аналогии с «традиционным» сдерживанием, касающимся реального, физического мира, не могут быть применены к виртуальному миру. Ядерное сдерживание предполагает возможность нанесения ответного удара, и существует целый набор инструментов, позволяющих определить агрессора. В случае с кибернападениями подобные инструменты, несмотря на их быстрое развитие, малоприменимы. Говоря о симметричном ответном ударе, следует отметить, что кибероружие невозможно увидеть, а тем более качественно и количественно оценить прямыми методами. Как отмечают некоторые эксперты, если ядерное сдерживание предполагает демонстрацию силы, то в киберпространстве демонстрация заменяется эффектами применения силы [2]. Известные эпизоды использования кибероружия (например, поражение объектов ядерной инфраструктуры Ирана вирусом Stuxnet) могут дать представление о его возможных эффектах и эффективности. На сегодня примеры открытой демонстрации кибероружия каким-либо государством отсутствуют, и сдерживание кибератак основывается в том числе на политике реагирования на них любыми способами — от санкций до вооруженного воздействия (в зависимости от понесенного ущерба). В условиях, когда сложно определить источник атаки, кибернападение может привести к эскалации напряженности или послужить поводом для ответных действий.

Кибероборона НАТО завтра

Рассматривая динамику развития киберобороны НАТО в целом и проводя параллели с подобными процессами в отдельно взятых государствах, прежде всего в США, можно выделить некоторые тенденции.

Американская политика в области киберобороны прошла в своем развитии несколько этапов. При этом основной задачей изначально, как и в случае с НАТО, было обеспечение безопасности военных сетей и систем. В 2001 г. киберпространство было признано новым театром военных действий. В 2010 г. начало действовать Киберкомандование, перед которым были поставлены следующие задачи: проведение оборонительных и наступательных киберопераций; защита военных систем и сетей; координация взаимодействия по киберобороне между всеми родами войск. США обладают и соответствующими специализированными ИКТ-средствами (кибероружием), что неоднократно подтверждалось в том числе и официальными лицами. Вопрос о применимости статьи 5 Североатлантического договора в киберпространстве поднимался на заседании Атлантического совета еще в 2010 г. Главным действующим лицом была Хиллари Клинтон, занимавшая в то время пост госсекретаря США. Она, в частности, заявила: «Такие угрозы компьютерным сетям и инфраструктуре НАТО, как кибератаки, должны быть рассмотрены с точки зрения статьи 5 Североатлантического договора».

В 2014 г. на саммите в Уэльсе НАТО признала применимость статьи 5, а затем объявила киберпространство сферой ответственности. Не исключено, что на очередной встрече, которая должна пройти в Бельгии в 2017 г., будет объявлено о планах создания объединенного киберкомандования НАТО. Перспективы такого решения будут зависеть среди прочего и от итогов президентских выборов в США.

Для осуществления полноценной киберобороны необходимо решить вопросы сдерживания, атрибуции, а также универсально определить формат применения международного гуманитарного права к действиям в киберпространстве. Без решения этих вопросов наращивание киберпотенциала может негативным образом сказаться на международной безопасности. Позиция России и ряда других государств заключается в признании необходимости ограничения, а в перспективе и запрета на применение кибероружия как инструмента, подрывающего международную стабильность. Определенного консенсуса по этому вопросу удалось достичь в рамках ШОС и БРИКС. В «Основах государственной политики Российской Федерации в области международной информационной безопасности на период до 2020 года» в качестве одного из направлений снижения риска использования ИКТ при осуществлении враждебных действий и актов агрессии определено создание условий для установления международного правового режима нераспространения информационного оружия.

1. По оценкам Института Брукингса, стоимость Манхэттенского проекта в ценах 2014 г. составила около 25 млрд долл. См.: The Costs of the Manhattan Project // The Brookings Institution (https://www.brookings.edu/book/atomic-audit/). Для сравнения: по оценке компании «Fortinet», стоимость базовых инструментов для создания ботнета типа «Zeus» начинается от 700 долл. (https://www.fortinet.com/content/dam/fortinet/assets/white-papers/wp-ctap-threat-landscape.pdf)

2. Thomas T.L. The Dragon’s Quantum Leap: Transforming from a Mechanized to an Informatized Force // Foreign Military Studies Office (FMSO). Fort Leavenworth, KS (2009).